Deprecated: Automatic conversion of false to array is deprecated in /home/atiparda/public_html/wp-content/plugins/pixfort-likes/pixfort-likes.php on line 232

نقطه دسترسی سرکش چیست؟

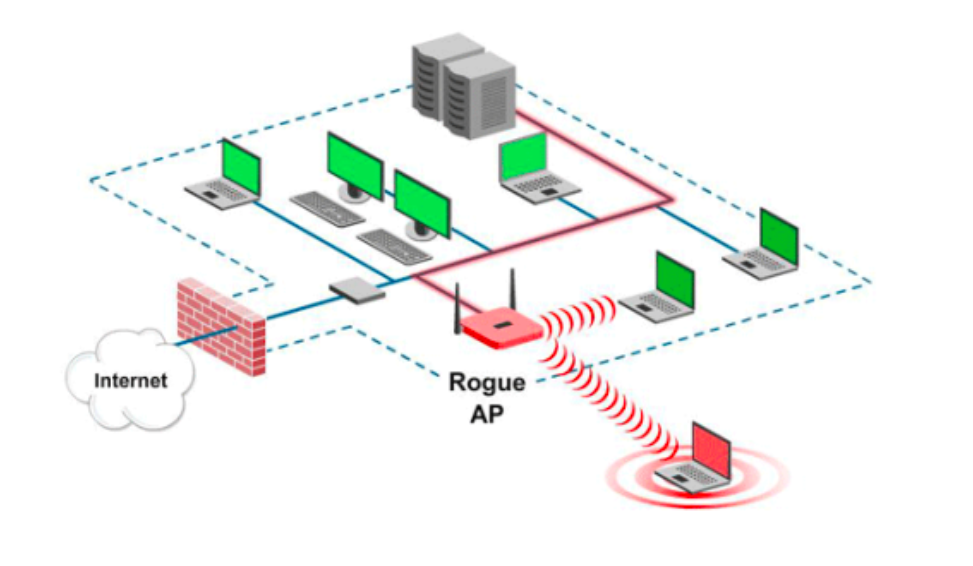

نقطه دسترسی سرکش (Rogue Access Point)، قبل از هر چیز، یک اکسس پوینت یا نقطه دسترسی است. اکسس پوینت یا نقطه دسترسی (Access Point – AP) که به آن نقطه دسترسی بیسیم (Wireless Access Point – WAP) نیز میگویند، از جمله تجهیزات شبکه است که امکان اتصال بیسیم دستگاههای سازگار با وایفای را به شبکه سیمی فراهم میکند. یک نقطه دسترسی سرکش، یک نقطه دسترسی بیسیم است که بدون اجازه صریح از ادمین شبکه محلی، روی یک شبکه امن نصب شده است، حال، چه توسط یک کارمند خوش فکر اضافه شده باشد و چه توسط یک مهاجم مخرب.

سناریوهای حمله زیادی با استفاده از نقطه دسترسی سرکش وجود دارد که ما در اینجا به نمونهای از آنها اشاره میکنیم:

هکر، سیستم لپ تاپ خود را به گونهای تنظیم میکند که به عنوان یک نقطه دسترسی یا هات اسپات قرار گیرد. مهاجم سپس یکی از دو کار زیر را انجام میدهد:

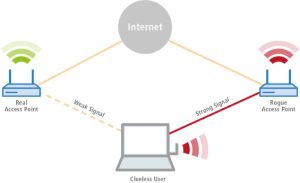

- یا یک SSID موجود مثلا نام شبکه بیسیم محیط را انتخاب میکند.

- یا از SSID ای استفاده میکند که برای بسیاری از کاربران، جالب به نظر برسد.

حال، مهاجم منتظر میماند تا کاربر وارد این سیستم شود. اگر این نقطه دسترسی سرکش، قویتر باشد مثلاً به دلیل نزدیک بودن به سیگنال، آنگاه سیستم عاملِ کلاینت به طور خودکار، با یک سیگنال قویتر و همان SSID به این هات اسپات، سوئیچ میکند. ما احتمالاتی را که از این امر ناشی میشود و سناریوهای حمله رایج را در ادامه شرح میدهیم.

نمونههایی از سناریوهای حمله از طریق نقطه دسترسی سرکش

دسترسی به اینترنت در هتلها، از طریق هات اسپات، اکنون بخشی از زندگی روزمره است. دسترسی به این اکسس پوینتها، بدون رمزگذاری انجام میشود. به این معنی که کلاینتها معمولاً به طور خودکار متصل میشوند. هنگامی که سعی میکنید یک وب سایت را باز کنید، به وب سایت ارائه دهنده هات اسپات هدایت میشوید. فرض کنید اکنون نیاز به انجام یک تراکنش مالی و پرداخت با کارت اعتباری دارید.

این سناریو میتواند توسط یک نقطه دسترسی سرکش مورد سوء استفاده قرار گیرد. نوت بوک مهاجم مجهز به توزیع لینوکس Backtrack است و با استفاده از ابزارهای موجود on board خود، به یک نقطه دسترسی Rogue تبدیل میشود. در این حالت، این نقطه دسترسی، به عنوان یک نمونه فیشینگ عمل میکند.

هکر از هوم پیجِ ذخیره شده هات اسپات هتل استفاده میکند و آن را در وب سرور محلی نقطه دسترسی سرکش ذخیره میکند. او همچنین این صفحه را از طریق یک اسکریپت که اطلاعات کارت اعتباری ورودی را ذخیره میکند، گسترش میدهد. حال اگر یکی از مهمانهای هتل سعی کند از طریق این هات اسپات وارد شود و با کارت اعتباری خود پرداختی انجام دهد، دادههای ورودی او در لپ تاپ مهاجم ذخیره میشود. بدین ترتیب، مهاجم میتواند با داشتن اطلاعات کارت اعتباری این شحص، از حساب وی سوء استفاده کند.

این سناریو، در فرودگاهها نیز محبوب هکرها و مهاجمان اینترنتی است.